Начало

CompTIA Network+ — к этой сертификации я долго шел.

Вначале рефлексировал — а зачем мне знания по сетям. Но как ИБэшнику — понял, без такой базы будет тяжело. Потом выбирал между CCNA и CompTIA Net+. Склонился в конце концов к вендор-независимой CompTIA.

Тут небольшой рассказ, о том как готовился, какие материалы использовал и как сдавал экзамен. Вдруг окажется кому-нибудь полезным)

Пред-подготовка

Все должно начинаться с покупки самого экзамена. Почему вначале, а не перед самим экзаменом? А чтобы не филонить ввиду четких сроков (ваучер на экзамен валиден только в течение года).

Я рекомендую купить Deluxe пакет от CompTIA, который содержит:

- собственно ваучер на экзамен CompTIA Network+ Exam Voucher

- CertMaster — тренировочная программа, содержащая базу вопросов. Считаю оч. полезной штукой

- и еще Exam Voucher Retake — это запасной билет, на случай если вдруг провалишься с первого раза. Забегая вперед скажу, мне это пригодилось(

380$ — нормальная цена, экономия почти 50% если бы покупал по отдельности.

Нужно было купить еще подготовительные материалы — см. дальше.

Подготовка

В качестве основной книжки я выбрал Mike Meyer’s

Ну раз купил книжку Meyer, то логично купить и его видео-курсы — можно на скидке купить за 10$ на Udemy — CompTIA Network+ Cert.; N10-006. The Total Course. 150 уроков, где-то 15 часов чистого времени.

Остальные материалы получились бесплатными.

Как выстроил процесс обучения.

- Читаешь главу из книжки, пометки, разбор вопросов, все стандартно. Как уже отмечал, книжка весьма знатная)

- Просматриваешь соответствующую главу из онлайн-курса. Так как автор один — то и курс и книжка синхронизированы. Однако к концу обучения забил на эти уроки, п.ч. они хоть и были очень фановыми, простыми, но явно не покрывали вопросов из экзамена. Книжка — покрывала, а эти курсы — нет. Поэтому на 100 уроках (из 150) забил. Решил что досмотрю как-нибудь на досуге, в фоновом режиме.

- Отдельным стримом запустил изучение материала из инета. В частности:

- Сети для самых маленьких — офигенная серия статей. К сожалению, бодро начал, но не смог закончить — уж очень много деталей, а в конце не хватало времени даже на книжку.

- Попробовал еще Основы компьютерных сетей. Не понравилось, слишком по-студенчески что-ли.

- Также, поначалу начал смотреть видео-курс от Pr. Messer — бесплатный клевый видеокурс. Просмотрел с треть, а потом переключился на Meyer видео. О чем впоследствии пожалел. Видюхи от проф. Мессера — более практичны. Однозначно рекомендую.

- Есть еще отличная штука от Pr.Messer — Professor Messer’s CompTIA N10-006 Network+ Course Notes. Это пара десятков страниц концентрированного текста, графики, схем, таблиц и тд — я постоянно мусолил эту распечатку, гармоничная штука получилась у профессора. Она вроде платная, но я как-то в первый раз нашел ее в инете, а потом только узнал что она денег стоит.

- Почти последнее — это CertMaster — специальная прога от CompTIA — эмуляция экзаменационных вопросов. Вещь абсолютно необходимая. Она входит в тот пакет, который я купил изначально. Пытался щелкать вопросы паралелльно с чтением книги. Но потом показалось удобнее все же дожать полностью книжку, и только тогда переключиться на вопросы. В последние пару месяцев я прощелкал абсолютно все вопросы (там удобно еще тем — что дается объяснение, если неправильно отвечаешь).

- Ну и последнее, от известного Meyer имеются еще одни как-бы курсы на Udemy — CompTIA Network+ Cert. (N10-006): Practice Tests. Это не видео, а база вопросов. Вот эта штука оказалось полезнее (чем видео-курсы). Содержит 3 отдельных экзамена (набора вопросов). Их качество субъективно похуже чем в CertMaster, но зато они дешевые — за те же 10$ купил.

Вот так и учился. И в отпуск с собой таскал эту 700 страничную книгу, и на работу постоянно с пакетиком. Но как водится, по настоящему взялся за ум только за 2 месяца до срока. Отступать было некуда — у ваучера заканчивался срок:-/

Экзамен

В Минске имеется несколько центров, в которых можно сдавать Network+. Я сдавал в Softline.

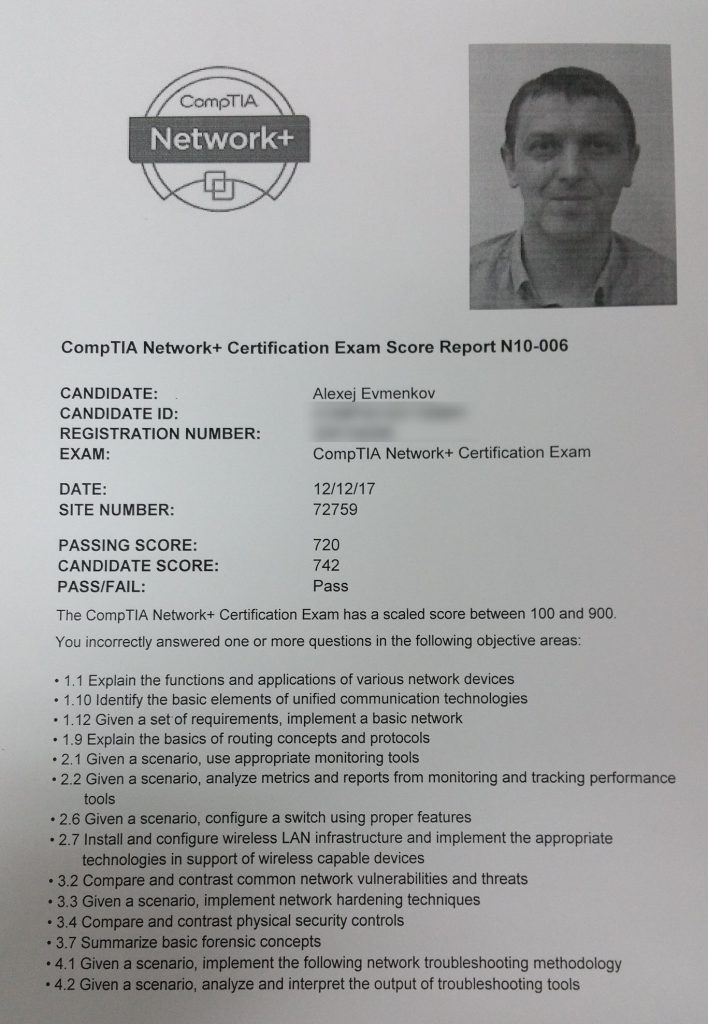

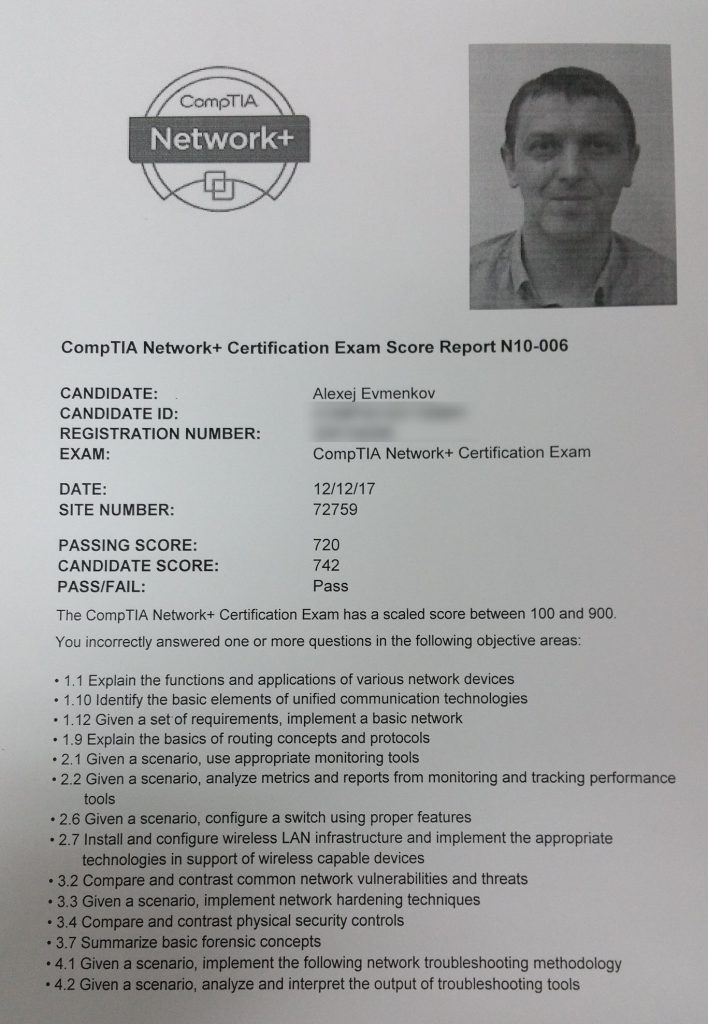

Процедура обычная — приходишь минут за 15, тебя оформляют, щелкают фото (и потом ты с судорожной рожей оказываешься на финальном листке, что выдают после экзамена).

В комнатухе ничего кроме тебя, компа, и камеры нет. Телефон/часы и тд — сдаешь до входа в комнату. На столе лежит пластиковая картонка — на ней можно писать специальным маркером (что абсолютно необходимо — все расчеты, раскладки OSI, распиновки TIA 658, расчет масок подсетей и др — нужно же где-то все писать!)

Итак, в тесте около 90 вопросов, около 2х часов времени (чуть больше чем для англоязычных — п.ч. язык не родной:). Из них первые 3-4 — практическая симуляция. Не уверен, что могу по политикам CompTIA описывать их. Скажу лишь что нужно было разбить выданную сеть на подсетки и решить связанные с этим делом вопросы. Также проверили распиновку UTP, соединения между коммутаторами и др. Остальные вопросы — стандартные, «без картинок».

Достаточно много хитро-вывернутых вопросов. Тактика простая — упрощаешь и выбираешь максимально правдоподобный ответ)

Встречались вопросы, которые я вообще не видел во время обучения. Просто угадывал и шел дальше. В целом ощущение от вопросов сложилось гармоничное — видно что над ними трудилось немало людей.

Первый экзамен я не сдал — 700 из требуемых 720. Вообще диапазон баллов для этого экзамена — от 100 до 900.

Через неделю (постоянной учебы) пошел и в этот раз сдал:

а фотка то делалась перед экзаменом. сразу видно)

Следует отметить, что вопросы повторились где-то на 20-30%, в основном все новые были. А вот симуляции — абсолютно такие же.

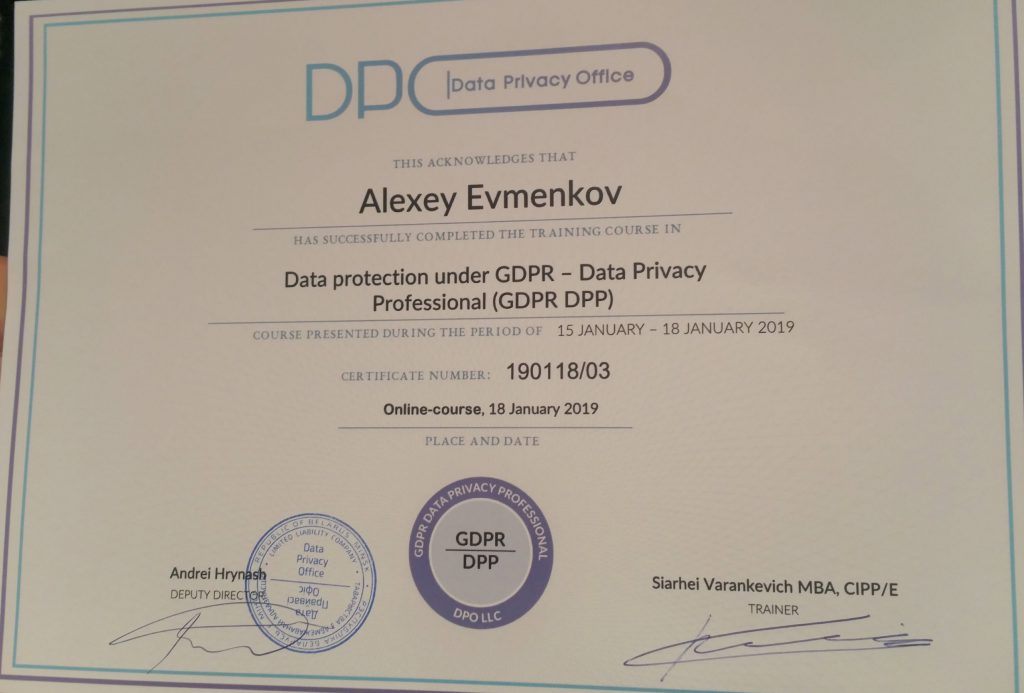

Ну а чуть попозже — пришла нотификация и про сертификат:

красивая бумажка

Что дальше

Ну а теперь о печальном.

Что дала мне эта сертификация? Понимаю ли я теперь на практике все нюансы построения современных сетей?

Будем честными, скорее нет, чем да.

Я получил общие знания о сетях, узнал как работают основные протоколы, научился работать с масками, разбивать на под-сети и тд.

Так как админского бэкграунда у меня нет, то моей главной проблемой было (и остается) — невозможность толком все испробовать на практике. Я пытался найти себе некого ментора/учителя, с кем можно было бы пообсуждать практические вопросы. Но к сожалению, не получилось. То ли все админы — асоциальны по натуре, то я лицом не вышел. Ну а скорее всего — просто не сложилось.

Таким образом, в сухом остатке — всю теорию, базовое понимание — я втянул в себя. Но точек привязки к реальности — к сожалению не очень много.

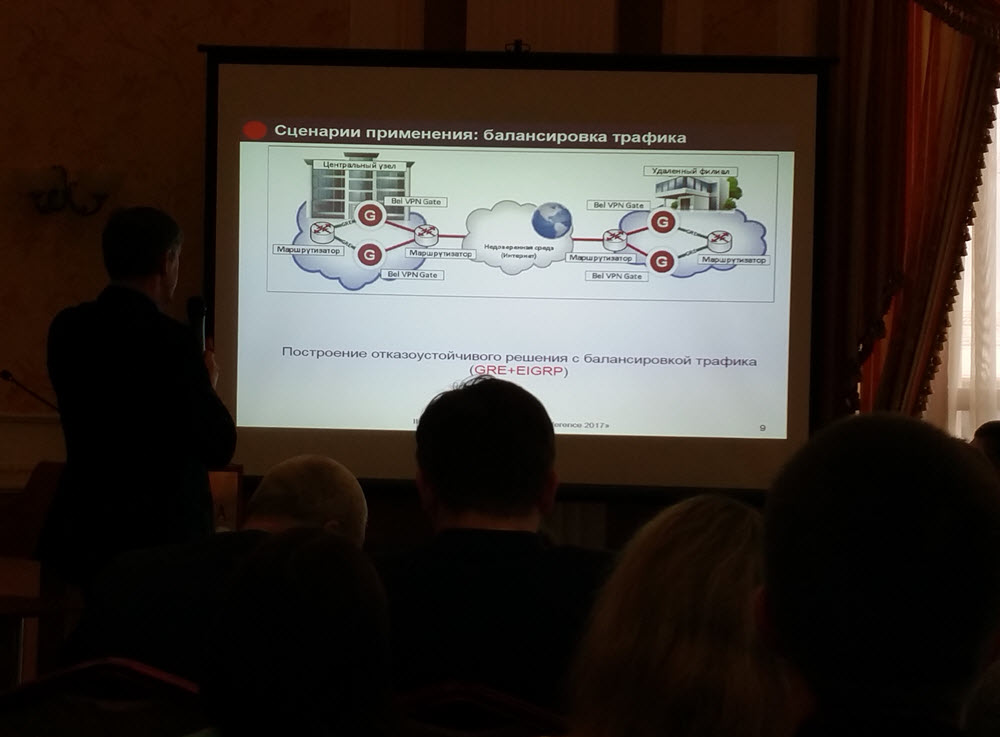

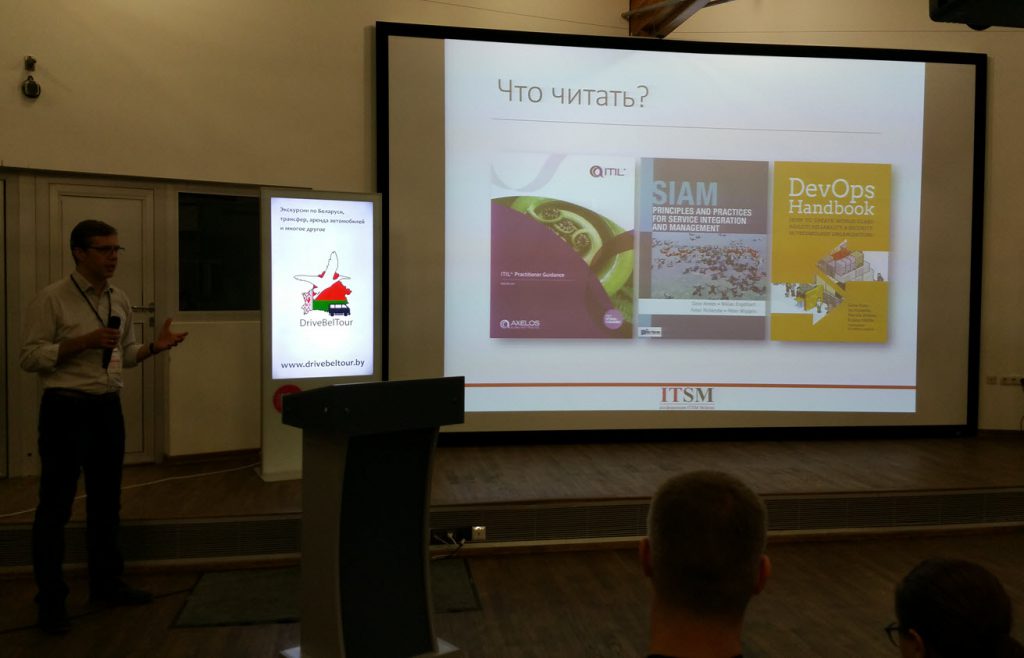

Поэтому, в дальнейшем я записался уже на «живые» курсы по CCNA. Тут будет конечно Cisco фокус, но мне это и нужно — на текущей работе основной стэк как раз Cisco. На живых курсах будут живые люди, с которыми можно будет поднять то, о чем не пишут в книгах. Хороший тренер будет, судя по отзывам. Живая лаборатория с железом (!) Так что, несмотря на то, что CCNA считается чуть проще сертификацией, чем CompTIA Net+, лично я надеюсь приобрести, а не потерять.

Даст Бог, в течение года сделаю CCNA — уже с лучшим практическим пониманием.

Следующим шагом скорее всего будет либо CompTIA Security+, либо CCNA Security.

Удачи всем!

PS Еще на этот год планирую Certified in Risk and Information Systems Control (CRISC) от ISACA. Но это уже отдельная песня, отпишусь как сдам.