Одни из первых вопросов, с которыми сталкиваешься при внедрении СУИБ по ISO 27001:

- Какие из 114 защитных мер, перечисленных в ISO 27002, требуется внедрять

- и в какой мере требуется внедрять каждую из выбранных защитных мер

Попробуем разобраться.

Что внедряем

В 27001, в пункте 6.1.3 b) говорится: determine all controls that are necessary to implement the information security risk treatment option(s) chosen.

И далее, d) … and the justification for exclusions of controls from Annex A;

Таким образом, выбирать то требуется только необходимые защитные меры, но если вдруг не выбрал, изволь обосновать.

Из своей практики замечу, что иногда обосновывать исключение той или иной защитной меры сложнее, чем осуществить некое минимальное внедрение этой меры.

Ок, зная теперь, что лучше все же попытаться внедрить максимальное количество защитных мер, описанных в 27002, ответим на вопрос — в какой мере внедрять. Ведь если внедрять все рекомендации 27002 — любая компания разорится.

Как внедряем

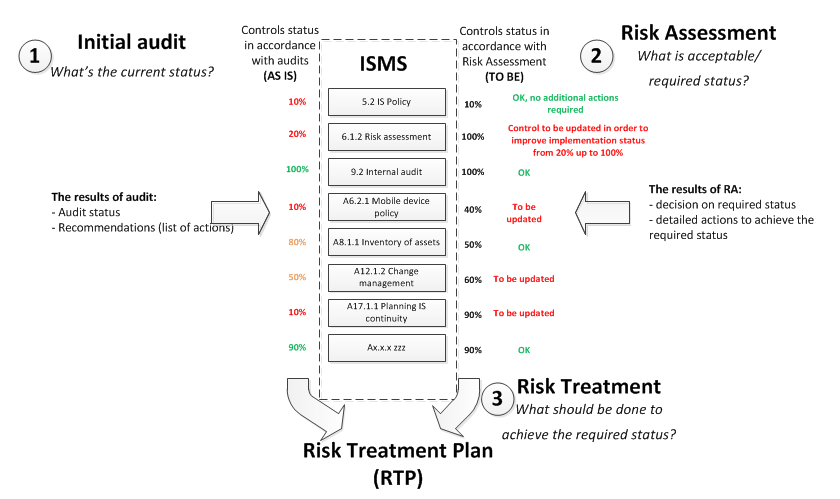

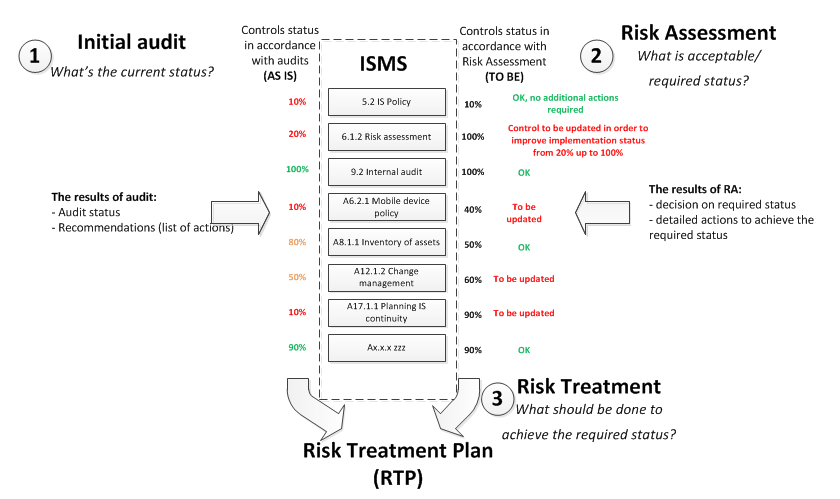

Идея стандарта в том, чтобы на основании Risk assessmenta и Risk treatment получить Risk treatment plan (RTP), содержащий детальные инструкции по внедрению конкретных защитных мер для конкретной компании.

Я лишь хочу привнести практический аспект — проведение первоначального аудита перед Risk assessment. Цель аудита в том, чтобы дать реальное знание о ситуации с защитными мерами в компании на данный момент. Иначе придется делать Risk assessment в теоритическом вакууме.

Процесс получения желанного RTP

Что на картинке.

Шаг 1й — аудит. Делается на основании заранее подготовленных чеклистов, по защитным мерам 27002 и основным положениям 27001. В результате получаем оценку внедренности защитных мер — см % под AS IS. Также, что очень классно, прямо в ходе аудита выясняются очевидные ляпы, которые тут же вносятся в оперативные планы ответственных команд. Таким образом, весь проект по внедрению СУИБ (ISMS) набирает ускорение.

Шаг 2й — Risk assessment. Делаем risk assessment, как правило по классике (см 27005). На выходе получаем отранжированный список рисков.

Шаг 3й Risk treatment. RA особо не отделишь от RT. Насколько знаю, большинство делают шаги 2 и 3 одновременно, доводя риски до логической развязки (treatment). Естественно, большинство рисков закрываются соответствующими защитными мерами. И вот тут то уже становится понятно, какую защитную меру нужно выводить на максимальный уровень внедренности (для критических рисков), а какие меры — лишь с минимальным внедрением (для закрытия некритических рисков).

Получаем приблизительный % «требуемого уровня внедрения» — см цифры под колонкой TO BE.

Если окажется, что данную защитную меру уже внедрили в достаточном объеме — ну и хорошо. А на другие защитные меры, скорее всего, понадобятся дополнительные активности по внедрению.

Все эти активности аккуратно вписываем напротив соответствующей защитной меры, и получаем Risk treatment plan.

Вначале, что такое культура компании?

Вначале, что такое культура компании?